公共漏洞披露(CVE,Common Vulnerabilities & Exposures),2020年6月連續(xù)發(fā)布了19個(gè)TCP/IP協(xié)議棧的安全漏洞,其中2個(gè)漏洞的嚴(yán)重程度(CVSSv3)為最高級(jí)別的“10”,4個(gè)漏洞嚴(yán)重程度在“7.3-9.1”之間(參見(jiàn)附件1)。其后,微軟、思科(Cisco)等公司相繼宣布確認(rèn)TCP/IP協(xié)議棧安全漏洞,稱正在修復(fù)中。

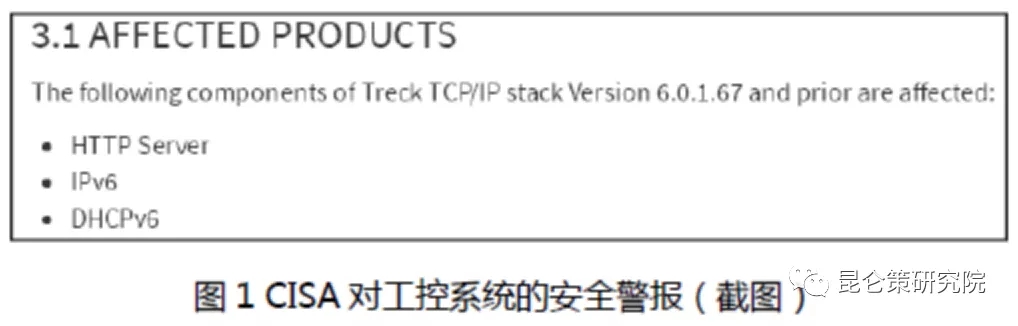

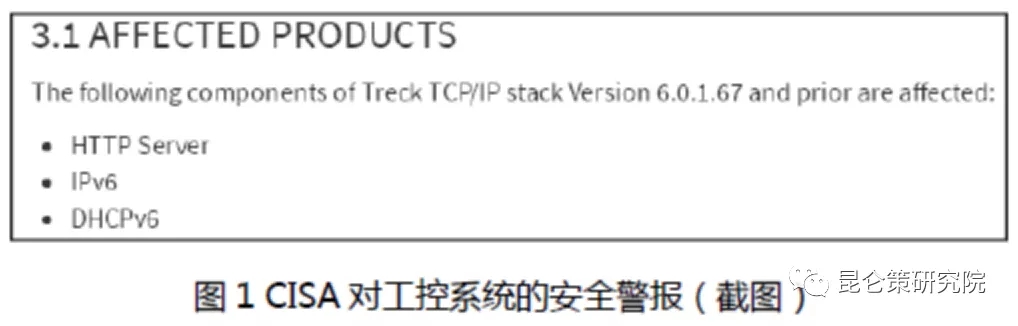

2020年12月8日,位于美國(guó)硅谷的Forescout研究實(shí)驗(yàn)室在多方協(xié)助下,發(fā)布了TCP/IP協(xié)議棧的33個(gè)新漏洞報(bào)告,被命名為“失憶:33”(Amnesia: 33)。報(bào)告特別指出,“失憶:33”中的大多數(shù)漏洞,是由于內(nèi)存出錯(cuò)引起,使攻擊者具備讀取或?qū)懭氪鎯?chǔ)單元的能力,導(dǎo)致不同程度的影響,例如拒絕服務(wù),信息泄漏和遠(yuǎn)程控制等。但是,內(nèi)存出錯(cuò)并非協(xié)議棧軟件的原創(chuàng)屬性。2020年12月18日,美國(guó)網(wǎng)信安全及基礎(chǔ)設(shè)施安全局(CISA)發(fā)布工業(yè)控制系統(tǒng)警報(bào)(ICSA-20-353-01),其中明確,TCP/IP協(xié)議棧安全漏洞的嚴(yán)重程度(CVSSv3)為9.8,直接影響超文本傳輸協(xié)議(HTTP,Hyper Text Transfer Protocol)、因特網(wǎng)協(xié)議第6版(IPv6,Internet Protocol Version 6)、動(dòng)態(tài)主機(jī)配置協(xié)議v6(DHCPv6,Dynamic Host Configuration Protocol v6)。

TCP/IP協(xié)議棧是因特網(wǎng)通信互連互通的基礎(chǔ),任何聯(lián)網(wǎng)的設(shè)備都需要安裝TCP/IP協(xié)議。雖然TCP/IP協(xié)議的技術(shù)標(biāo)準(zhǔn)是規(guī)范的、全球公開(kāi)的,但實(shí)現(xiàn)TCP/IP協(xié)議棧的軟件是專業(yè)企業(yè)所開(kāi)發(fā),不是開(kāi)源的。例如,TCP/IP協(xié)議棧是美國(guó)Treck公司的產(chǎn)品,是“嵌入式”(Embedded)的模塊化系統(tǒng)設(shè)計(jì),而且是“零副本”(Zero Copy),其源代碼不開(kāi)放。也就是說(shuō),Treck公司的TCP/IP協(xié)議棧(包括IPv4和IPv6)是網(wǎng)信空間供應(yīng)鏈中的一個(gè)不可忽視的環(huán)節(jié),對(duì)于終端用戶來(lái)說(shuō),是被動(dòng)接受和使用的一個(gè)“黑盒子”。有專家稱,網(wǎng)絡(luò)的安全威脅主要來(lái)自于設(shè)備漏洞和后門(mén),而不是網(wǎng)絡(luò)協(xié)議本身,網(wǎng)絡(luò)協(xié)議是由技術(shù)標(biāo)準(zhǔn)規(guī)范的,是全球公開(kāi)的。公開(kāi)的就是安全的?否!迷信和盲從因特網(wǎng)協(xié)議和標(biāo)準(zhǔn)的認(rèn)識(shí)或假設(shè),是完全錯(cuò)誤的,其要害在于:1)缺失對(duì)協(xié)議的基礎(chǔ)研究,源頭和底層的本質(zhì)沒(méi)搞清楚;

2)混淆技術(shù)標(biāo)準(zhǔn)與協(xié)議棧是供應(yīng)鏈中兩個(gè)作用不同的環(huán)節(jié);3)忽視TCP/IP協(xié)議棧本身,具有商業(yè)化動(dòng)態(tài)有形產(chǎn)品的特性。

一種普遍的認(rèn)識(shí)是,TCP/IP為代表的因特網(wǎng)協(xié)議,與因特網(wǎng)的網(wǎng)絡(luò)信息安全沒(méi)有太大關(guān)系:漏洞自有人去發(fā)現(xiàn),補(bǔ)丁自有人會(huì)發(fā)布,軟件自有人會(huì)提供,版本自有人會(huì)更新,“事不關(guān)己,高高掛起”,習(xí)慣于當(dāng)“甩手掌柜”,習(xí)慣于“順?biāo)浦?rdquo;,習(xí)慣于滿足人為寄托或依附于受他人控制的(協(xié)議棧與和供應(yīng)鏈)“空間”和“地盤(pán)”,理所當(dāng)然地想象“天塌不下來(lái),塌下來(lái)也不關(guān)我的事”。

值得注意的是,在CISA的安全警報(bào)中(參見(jiàn)圖1),明確指出Treck的TCP/IP協(xié)議棧版本6.0.1.67及之前版本影響IPv6系列。根據(jù)公共漏洞披露(CVE,附件1),Treck的TCP/IP協(xié)議棧版本 6.0.1.66和之前的版本,影響IPv4隧道(IPv4 Tunneling),嚴(yán)重程度(CVSSv3)為“10”。TCP/IP協(xié)議棧版本6.0.1.67包含著之前的6.0.1.66版本,即嚴(yán)重影響IPv4的同時(shí)嚴(yán)重影響IPv6,實(shí)際上是因特網(wǎng)固有的本源性、原始性先天不足的頑癥。

或者,CISA的安全警報(bào)是在暗示,所披露的IPv4安全漏洞已經(jīng)得到控制,目前嚴(yán)重的態(tài)勢(shì),只是必須重視解決IPv6的安全漏洞問(wèn)題?其中的邏輯與順序是什么?

二、IPv4與IPv6的供應(yīng)鏈安全案例

美國(guó)網(wǎng)信安全及基礎(chǔ)設(shè)施安全局(CISA)和美國(guó)國(guó)家安全局(NSA),是網(wǎng)絡(luò)安全漏洞的官方認(rèn)證和管理單位,具有強(qiáng)大的專業(yè)技術(shù)能力和先發(fā)優(yōu)勢(shì)。但是,CISA發(fā)布TCP/IP安全漏洞警報(bào)卻比民間滯后了6個(gè)月。一方面,民間的技術(shù)力量和能力不容小覷,“玩家”即是專家。另一方面,CISA和NSA真的會(huì)如此愚鈍、麻木嗎?根據(jù)美國(guó)政府問(wèn)責(zé)辦公室(GAO)的報(bào)告(2020-6-1):● 美國(guó)國(guó)防部擁有全球IPv4地址(43億個(gè))的約20%;● 美國(guó)國(guó)防部已使用約3億個(gè)IPv4地址;● 美國(guó)國(guó)防部的IPv4地址可支持使用到2030年。

因此,美國(guó)國(guó)防部認(rèn)為,自2003年開(kāi)始IPv6過(guò)渡計(jì)劃以來(lái),IPv4地址短缺不是過(guò)渡到IPv6的主要?jiǎng)恿Α?/section>

2014年12月,美國(guó)國(guó)防部監(jiān)察長(zhǎng)(IG)簽發(fā)“國(guó)防部需要重啟IPv6的過(guò)渡”(DODIG-2015-044)報(bào)告。1)其中指出,根據(jù)美國(guó)國(guó)防部“IPv6過(guò)渡計(jì)劃 v2.0”(2006-6):● 國(guó)防部首席信息官全面負(fù)責(zé)確保國(guó)防部門(mén)及時(shí)、一致地過(guò)渡到IPv6,確保互操作性和安全性,并根據(jù)需要發(fā)布策略。● 國(guó)防信息系統(tǒng)局負(fù)責(zé)在國(guó)防信息系統(tǒng)網(wǎng)絡(luò)上規(guī)劃和實(shí)施IPv6,包括非涉密IP路由器網(wǎng)絡(luò)(NIPRNet)和涉密IP路由器網(wǎng)絡(luò)(SIPRNet)。此外,國(guó)防信息系統(tǒng)局負(fù)責(zé)采購(gòu)、分配和管理國(guó)防部的IPv6地址空間,對(duì)IPv6產(chǎn)品和功能進(jìn)行互操作性測(cè)試和認(rèn)證,并與國(guó)家安全局(NSA)合作確保在IPv6過(guò)渡中的信息安全以及發(fā)現(xiàn)存在的安全問(wèn)題。● 網(wǎng)軍司令部負(fù)責(zé)IPv6過(guò)渡的計(jì)劃、協(xié)調(diào)、整合、同步和實(shí)施,并對(duì)具體國(guó)防部信息網(wǎng)絡(luò)的運(yùn)行和防御給予指導(dǎo)。網(wǎng)軍司令部還負(fù)責(zé)進(jìn)行網(wǎng)信空間的全方位軍事作戰(zhàn),實(shí)現(xiàn)全域的行動(dòng)。在非涉密IP路由器網(wǎng)絡(luò)(NIPRNet)上啟用IPv6,必須得到網(wǎng)軍司令部的批準(zhǔn)。

2)其中認(rèn)定,美國(guó)國(guó)防部需要重啟向IPv6過(guò)渡的主要原因是:● 國(guó)防部首席信息官(CIO)和網(wǎng)軍司令部并未將 IPv6作為重點(diǎn);

● 國(guó)防部首席信息官,網(wǎng)軍司令部和國(guó)防信息系統(tǒng)局(DISA)的工作缺乏有效的協(xié)調(diào),沒(méi)有運(yùn)用可用資源推動(dòng)在國(guó)防部范圍內(nèi)的 IPv6 過(guò)渡;● 國(guó)防部首席信息官?zèng)]有推進(jìn)國(guó)防部 IPv6 過(guò)渡的當(dāng)前行動(dòng)計(jì)劃和階段性目標(biāo)。

3)其中總結(jié),從2003年到2014年,美國(guó)國(guó)防部的 IPv6 過(guò)渡計(jì)劃的實(shí)施僅僅是實(shí)驗(yàn)性的,既沒(méi)有進(jìn)行全面部署,也沒(méi)有投入規(guī)模過(guò)渡。主要原因包括:● 由于網(wǎng)軍司令部/國(guó)家安全局并不具備充分能力識(shí)別過(guò)渡 IPv6 或保護(hù) IPv6 網(wǎng)絡(luò)的潛在安全風(fēng)險(xiǎn),因此其重點(diǎn)是保護(hù)當(dāng)前的 IPv4 網(wǎng)絡(luò)。

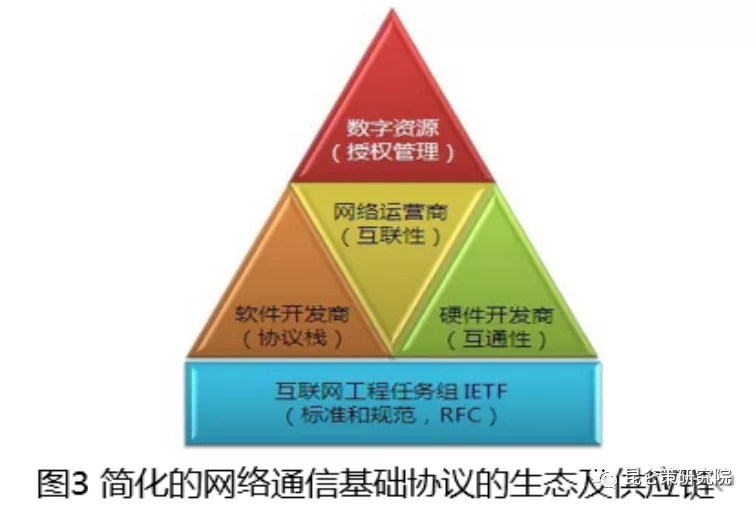

由此可見(jiàn),雖然美國(guó)國(guó)防部擁有充足的 IPv4 地址資源,且是在全球最先最早開(kāi)始 IPv6 過(guò)渡計(jì)劃,但是其先決條件之一是要具備“充分能力識(shí)別過(guò)渡 IPv6 或保護(hù) IPv6 網(wǎng)絡(luò)的潛在風(fēng)險(xiǎn)。”反之,如果過(guò)渡 IPv6 是為了解決 IP 地址短缺,僅僅是為了能夠“載舟”(應(yīng)用),而忽略忽視在過(guò)渡過(guò)程中和實(shí)際應(yīng)用中潛在和未知的安全風(fēng)險(xiǎn),則必然面臨“覆舟”(代價(jià))的危險(xiǎn)。這就是因特網(wǎng)網(wǎng)信空間不可回避的供應(yīng)鏈安全(Supply Chain Security)問(wèn)題。隨著網(wǎng)信空間的發(fā)展,供應(yīng)鏈的組成、形態(tài)和復(fù)雜性也發(fā)生了顯著的變化。其安全問(wèn)題不再僅僅是有形物體和產(chǎn)品的供給和集成。仍在發(fā)酵的美國(guó)大選中揭露的“太陽(yáng)風(fēng)”(Solarwinds)網(wǎng)管軟件漏洞,使供應(yīng)鏈安全問(wèn)題對(duì)全球造成強(qiáng)烈震撼和深刻影響。我國(guó)一些專家們?nèi)匀徽J(rèn)為,確保供應(yīng)鏈安全是“最難破解的”(hardest nut to crack)問(wèn)題,因?yàn)榧葲](méi)有全球公認(rèn)的軟件安全標(biāo)準(zhǔn)集,也沒(méi)有滿足這些要求的任何形式的強(qiáng)制性措施。TCP/IP協(xié)議棧的安全漏洞比“太陽(yáng)風(fēng)”網(wǎng)絡(luò)軟件漏洞的影響更加嚴(yán)重,只是目前尚未發(fā)現(xiàn)這些已知“失憶”的漏洞被攻擊者如何利用。網(wǎng)絡(luò)協(xié)議的生態(tài)環(huán)境和供應(yīng)鏈關(guān)系簡(jiǎn)化如圖3:

其中,“數(shù)字資源”的源頭是因特網(wǎng)域名與數(shù)字地址分配機(jī)構(gòu)(ICANN)。當(dāng)被授權(quán)的機(jī)構(gòu)從ICANN獲得域名和數(shù)字地址(如IPv6),所擁有的是對(duì)因特網(wǎng)數(shù)字資源的分配和管理,是供應(yīng)鏈中的一個(gè)引導(dǎo)環(huán)節(jié),并不直接具備和承擔(dān)網(wǎng)絡(luò)和信息安全的能力與責(zé)任。以網(wǎng)絡(luò)域名和 IP 地址為例:

1)在“太陽(yáng)風(fēng)”安全事件中,攻擊者注冊(cè)了惡意域名 “avsvmcloud.com”作為指揮和控制(C2),把下載更新軟件的用戶重定向到該惡意域名,下載被注入惡意代碼的軟件(如SUNBURST后門(mén)),并通過(guò)該域名的“別名”(CNAME)切換動(dòng)態(tài)的子域名。已被披露的惡意子域名有1722個(gè),用以調(diào)度和掩飾隱蔽攻擊行為。2)“失憶:33”TCP/IP協(xié)議棧安全漏洞中,附件1給出的 “CVE-2020-11897”的高危影響,是通過(guò)多個(gè)格式錯(cuò)誤的IPv6數(shù)據(jù)包,對(duì) TCP/IP 協(xié)議棧“越界寫(xiě)入”(Out-of-Bounds Write),從而導(dǎo)致系統(tǒng)損壞、協(xié)議崩潰或遠(yuǎn)程控制。

顯然,以掩耳盜鈴的“馬甲”方式提供域名服務(wù)、錯(cuò)誤渲染可替代根域名服務(wù)器、片面強(qiáng)調(diào) IPv6 地址的特點(diǎn)優(yōu)于 IPv4,本質(zhì)上都是“管中窺豹”,是在悖逆現(xiàn)實(shí)和科學(xué)的道路上漸行漸遠(yuǎn)。嚴(yán)峻斗爭(zhēng)中的對(duì)標(biāo)(知彼知己),不能不注意到:2007年 6月,美國(guó)國(guó)防部“全球信息網(wǎng)格”(GIG)提出并實(shí)施網(wǎng)絡(luò)邊界安全,是通過(guò)域名系統(tǒng)(DNS)服務(wù)以及域名和IP地址實(shí)現(xiàn)“隱身核心”(Black Core)和“隱形云”(Black Cloud)。

2014年12月,美國(guó)國(guó)防部總結(jié)“軟件開(kāi)發(fā)商”和“硬件開(kāi)發(fā)商”是過(guò)渡 IPv6 的主要瓶頸。2020年3月,美國(guó)國(guó)家安全局局長(zhǎng)兼網(wǎng)戰(zhàn)司令部司令官保羅•中曾根在眾議院述職時(shí)稱,已實(shí)現(xiàn)了“零信任”(Zero Trust)網(wǎng)絡(luò)框架模型,并在國(guó)防部和政府部門(mén)開(kāi)始試點(diǎn)示范。

請(qǐng)注意,“零信任”是不存在任何信任,不是“毫不懷疑的信任”。即不能信任出入網(wǎng)絡(luò)的任何內(nèi)容,必須創(chuàng)建一種以數(shù)據(jù)為中心的全新邊界,通過(guò)強(qiáng)身份驗(yàn)證技術(shù)保護(hù)數(shù)據(jù)。綜上,不論域名空間安全,還是 IPv6 地址空間安全,都是動(dòng)態(tài)的信息和生態(tài)環(huán)境中一個(gè)實(shí)時(shí)及“零信任”供應(yīng)鏈安全。顯然,重新認(rèn)識(shí)并構(gòu)建網(wǎng)信空間的“供應(yīng)鏈安全”,至關(guān)重要!

牟承晉:再也不能迷信和依賴美國(guó)畫(huà)好的“圈”——TCP/IP協(xié)議棧是因特網(wǎng)安全危害的根源

(作者:邱實(shí),網(wǎng)絡(luò)信息安全專家;牟承晉,昆侖策研究院高級(jí)研究員、中國(guó)移動(dòng)通信聯(lián)合會(huì)國(guó)際戰(zhàn)略研究中心主任、浙江省北斗未來(lái)網(wǎng)際網(wǎng)絡(luò)空間研究院首席研究員。來(lái)源:昆侖策網(wǎng)【原創(chuàng)】)【本公眾號(hào)所編發(fā)文章歡迎轉(zhuǎn)載,為尊重和維護(hù)原創(chuàng)權(quán)利,請(qǐng)轉(zhuǎn)載時(shí)務(wù)必注明原創(chuàng)作者、來(lái)源網(wǎng)站和公眾號(hào)。閱讀更多文章,請(qǐng)點(diǎn)擊微信號(hào)最后左下角“閱讀原文”】

【昆侖策研究院】作為綜合性戰(zhàn)略研究和咨詢服務(wù)機(jī)構(gòu),遵循國(guó)家憲法和法律,秉持對(duì)國(guó)家、對(duì)社會(huì)、對(duì)客戶負(fù)責(zé),講真話、講實(shí)話的信條,追崇研究?jī)r(jià)值的客觀性、公正性,旨在聚賢才、集民智、析實(shí)情、獻(xiàn)明策,為實(shí)現(xiàn)中華民族偉大復(fù)興的“中國(guó)夢(mèng)”而奮斗。歡迎您積極參與和投稿。

電子郵箱:gy121302@163.com

更多文章請(qǐng)看《昆侖策網(wǎng)》,網(wǎng)址:

http://www.kunlunce.cn

http://www.jqdstudio.net

特別申明:

1、本文只代表作者個(gè)人觀點(diǎn),不代表本站觀點(diǎn),僅供大家學(xué)習(xí)參考;

2、本站屬于非營(yíng)利性網(wǎng)站,如涉及版權(quán)和名譽(yù)問(wèn)題,請(qǐng)及時(shí)與本站聯(lián)系,我們將及時(shí)做相應(yīng)處理;

3、歡迎各位網(wǎng)友光臨閱覽,文明上網(wǎng),依法守規(guī),IP可查。

中科院原院長(zhǎng)周光召:可以讓美國(guó)佬再老實(shí)一點(diǎn)!

中科院原院長(zhǎng)周光召:可以讓美國(guó)佬再老實(shí)一點(diǎn)! 湖南浙江告急,一場(chǎng)罕見(jiàn)“電荒”背后的真實(shí)原因

湖南浙江告急,一場(chǎng)罕見(jiàn)“電荒”背后的真實(shí)原因 李毅深圳演講

李毅深圳演講 邱實(shí) 牟承晉:再談網(wǎng)信空間供應(yīng)鏈協(xié)議棧的安全:再談網(wǎng)信空間供應(yīng)鏈協(xié)議棧的安全

邱實(shí) 牟承晉:再談網(wǎng)信空間供應(yīng)鏈協(xié)議棧的安全:再談網(wǎng)信空間供應(yīng)鏈協(xié)議棧的安全 文子稻:對(duì)印急不得,對(duì)臺(tái)拖不得!中國(guó)大局已布下,做好隨時(shí)統(tǒng)一的準(zhǔn)備

文子稻:對(duì)印急不得,對(duì)臺(tái)拖不得!中國(guó)大局已布下,做好隨時(shí)統(tǒng)一的準(zhǔn)備 胡鞍鋼:新冠全球大流行背景下中國(guó)疫情防控與擴(kuò)大內(nèi)需

胡鞍鋼:新冠全球大流行背景下中國(guó)疫情防控與擴(kuò)大內(nèi)需